반응형

2025년 4월, SK텔레콤에서 매우 심각한 보안 사고가 발생했습니다. 바로 2,500만 명에 달하는 가입자의 유심 정보가 유출된 사건인데요. 이번 포스팅에서는 사건 개요부터 피해 현황, 그리고 우리가 지금 할 수 있는 대처 방법까지 하나하나 정리해 드릴게요.

1. 유출 정보는 어떤 것이었을까요?

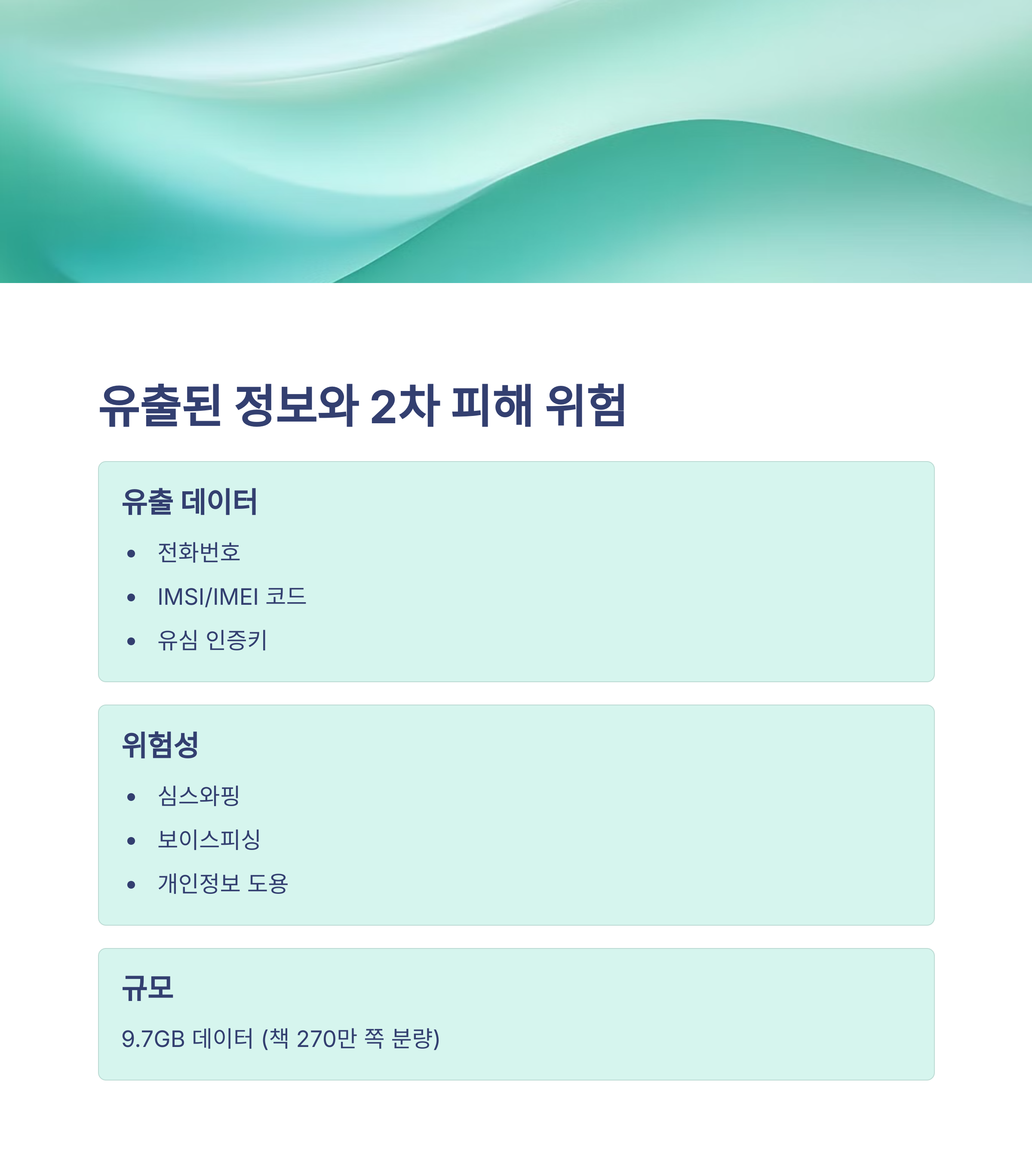

이번 사건에서는 단순한 이름이나 전화번호를 넘어, 통신 인증의 핵심 데이터인 유심 인증키(K-value)까지 유출되었다는 점에서 충격이 큽니다.

| 항목 | 내용 |

| 유출 탐지 시점 | 2025년 4월 18일 오후 6시 9분 |

| 유출 용량 | 9.7GB (약 2백70만 쪽 분량) |

| 유출 항목 | 전화번호, IMSI, IMEI, 유심 인증키(K-value) |

| 공격 방식 | 홈가입자서버(HSS)에 악성코드(BPFDoor) 삽입 |

2. 얼마나 많은 사람이 영향을 받았을까요?

SKT 본사 가입자뿐 아니라, 알뜰폰(MVNO) 이용자들도 영향을 받았습니다. 전국적으로 유심 무상 교체가 시작되었지만, 물량 부족으로 인해 혼선이 빚어지기도 했습니다.

| 구분 | 내용 |

| SKT 본사 가입자 | 약 2,500만 명 |

| 알뜰폰 회선 | 약 40만 명 |

| 유심 보호 서비스 가입자 | 약 1,000만 명 (SKT 960만, MVNO 40만) |

| 유심 교체 시작일 | 2025년 4월 28일 |

3. 2차 피해 위험은 어떤 것들이 있을까요?

유심 정보는 금융 인증이나 로그인 인증에도 활용되는 만큼, 심각한 2차 피해가 우려됩니다.

| 위험 유형 | 설명 |

| 심스와핑 | 유심 복제를 통해 본인인증 우회 및 금융사기 가능 |

| 스미싱/보이스피싱 | 유출된 번호로 표적형 사기 시도 증가 |

| 금융 앱 해킹 | SMS 기반 OTP 인증 우회 가능성 |

4. 앞으로 어떻게 될까요?

정부는 이 사태의 책임을 묻기 위해 국회 청문회를 준비 중이며, 개인정보보호위원회는 과징금 및 전수 조사를 예고하고 있습니다. 금융권 역시 인증 절차를 강화할 계획이라고 밝혔습니다.

5. 우리가 지금 해야 할 일은?

※ 꼭 확인하세요!

- 유심 보호 서비스 신청: T월드 앱 또는 홈페이지에서 무료 가입 가능

- 유심 비밀번호 변경: 기본값 0000/1234는 꼭 바꾸세요!

- 금융기관 OTP 이중화: 인증앱과 OTP 토큰을 병행 사용하면 더욱 안전합니다.

- 계좌 알림 설정: 출금/변경 알림을 반드시 켜두세요

이번 유출 사건은 단순한 해킹이 아니라, 우리나라 통신 인프라의 보안 허점을 여실히 보여주는 사례입니다. 앞으로 5년 내 통신 및 금융 보안 체계의 전면 개편이 필요하다는 목소리가 높아지고 있죠.

지금이라도 우리가 할 수 있는 조치를 빠르게 실행하는 것이 무엇보다 중요합니다. 여러분의 디지털 자산, 스스로 지키는 것이 가장 안전합니다.

반응형

'잡다한 생활상식' 카테고리의 다른 글

| 생리 중 운동, 찬물, 커피 – 진짜 피해야 할 건? (2) | 2025.05.01 |

|---|---|

| 미지근한 물이 체지방을 태운다? 🔥 과학적 실험 결과는? (1) | 2025.04.30 |

| 냉동식품, 진짜 몸에 해로울까요? 🧊 전문가들이 말하는 과학적 진실 (1) | 2025.04.29 |

| 밤에 과일 먹으면 살찐다? 🍌 탄수화물 흡수와 진짜 관계는 (1) | 2025.04.28 |

| 🍽 야식의 유혹, 어떻게 이길까? 식욕 조절이 어려운 이유! (3) | 2025.04.27 |